Gartner® no crea nuevas categorías a la ligera. En términos generales, un nuevo acrónimo sólo surge cuando la «lista de tareas pendientes» colectiva de la industria se ha vuelto matemáticamente imposible de completar. Y entonces parece que la introducción de la Plataformas de evaluación de exposición (EAP) La categoría es una admisión formal de que la gestión de vulnerabilidades (VM) tradicional ya no es una forma viable de proteger una empresa moderna.

El cambio desde lo tradicional Guía de mercado para la evaluación de vulnerabilidades a lo nuevo Cuadrante Mágico para EAP representa un alejamiento de la «manguera de vulnerabilidad», es decir, el flujo interminable de CVE, y hacia un modelo de Gestión continua de la exposición a amenazas (CTEM). Para nosotros, esto es más que un simple cambio de terminología; es un intento de resolver la paradoja del «callejón sin salida» que ha afectado a los equipos de seguridad durante una década.

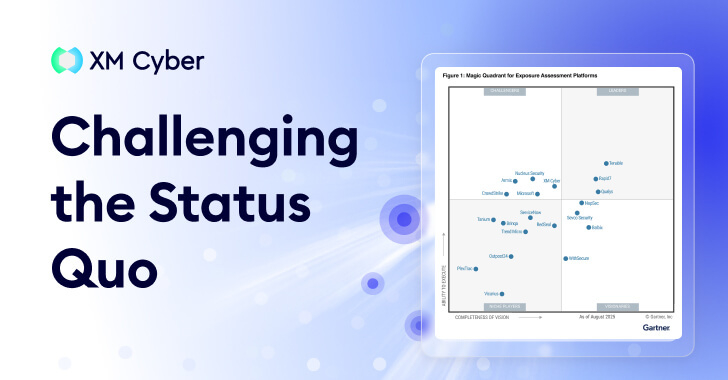

En el informe inaugural del Cuadrante Mágico de esta categoría, Gartner evaluó a 20 proveedores por su capacidad para respaldar el descubrimiento continuo, la priorización basada en riesgos y la visibilidad integrada en las capas de identidad, locales y en la nube. En este artículo, profundizaremos en los hallazgos clave del informe, los impulsores detrás de la nueva categoría, las características que la definen y lo que consideramos que son las conclusiones para los equipos de seguridad.

Por qué la evaluación de la exposición está ganando terreno

Las herramientas de seguridad siempre han prometido reducción de riesgos, pero en su mayoría han generado ruido. Un producto revelaría una mala configuración. Otro registraría una desviación de privilegios. Un tercero señalaría los activos vulnerables orientados al exterior. El resultado es una crisis de volumen que ha provocado una fatiga crónica de alerta en el SOC. Cada herramienta proporcionó una pieza del rompecabezas, pero ninguna pudo juntar todas las piezas y explicar cómo se forma la exposición… o qué solucionar primero para evitarla.

El escepticismo hacia las herramientas VM heredadas está bien ganado. Los datos de más de 15.000 entornos muestran que el 74% de las exposiciones identificadas son «callejones sin salida», que existen en activos que no tienen un camino viable hacia un sistema crítico. En el modelo anterior, un equipo de seguridad podía dedicar el 90% de su esfuerzo de remediación a arreglar estos callejones sin salida, lo que generaba una reducción efectiva de cero en el riesgo para los procesos de negocios.

Esto es para lo que están diseñados los EAP. Reúnen todas esas piezas en una vista unificada que rastrea cómo interactúan los sistemas, las identidades y las vulnerabilidades en entornos reales y muestra cómo un atacante podría usarlo para pasar de un entorno de desarrollo de bajo riesgo a activos críticos.

Este modelo está ganando terreno porque refleja cómo operan los atacantes. Los actores de amenazas no se limitan a un solo defecto. Tienen controles débiles, privilegios desalineados y puntos ciegos en la detección. El modelo EAP rastrea cómo se acumulan las exposiciones en los entornos y lleva a los atacantes a activos accesibles. Las plataformas de esta categoría están diseñadas para mostrar dónde se origina el riesgo, cómo se propaga y qué condiciones favorecen el movimiento de los atacantes.

Gartner proyecta que las organizaciones que utilicen este enfoque reducir el tiempo de inactividad no planificado en un 30 % para 2027. Ese tipo de resultado dramático se basa en un cambio igualmente dramático en cómo se define, modela y operacionaliza la exposición en todos los entornos. El cambio afecta a cada capa del flujo de trabajo de seguridad, desde cómo se conectan las señales hasta cómo los equipos deciden qué arreglar primero.

Profundización: de listas estáticas a exposición en movimiento

Ese cambio en el flujo de trabajo comienza con la forma en que los EAP detectan y conectan las condiciones que generan riesgo. Las plataformas de evaluación de exposición adoptan un enfoque diferente al de las herramientas de vulnerabilidad tradicionales. Se basan en un conjunto distinto de capacidades:

- Consolidan el descubrimiento en todos los entornos. Los EAP escanean continuamente las redes internas, las cargas de trabajo en la nube y los sistemas de cara al usuario para identificar activos conocidos y no rastreados, junto con identidades no administradas, roles mal configurados y sistemas heredados que pueden no aparecer en los inventarios estándar.

- Priorizan según el contexto, no solo la gravedad. La exposición se clasifica utilizando múltiples parámetros: importancia de los activos, rutas de acceso, explotabilidad y cobertura de control. Esto permite a los equipos ver qué problemas son accesibles, cuáles están aislados y cuáles permiten el movimiento lateral.

- Integran datos de exposición en flujos de trabajo operativos. Los resultados del PAE están diseñados para apoyar la acción. Las plataformas se conectan con herramientas de seguridad y TI para que los hallazgos se puedan asignar, rastrear y resolver a través de sistemas existentes, sin esperar una auditoría trimestral o una revisión manual.

- Admiten el seguimiento del ciclo de vida. Una vez que se identifican las exposiciones, los EAP las monitorean a lo largo de los pasos de remediación, cambios de configuración y actualizaciones de políticas. Esa visibilidad ayuda a los equipos a comprender qué se ha solucionado, qué queda y cómo cada ajuste afecta la postura de riesgo.

Lo que revela el cuadrante sobre la madurez del mercado

El nuevo Cuadrante Mágico destaca una división en el mercado. Por un lado, tenemos empresas tradicionales que intentan «añadir» funciones de exposición a sus motores de escaneo existentes. Por otro lado, tenemos jugadores nativos de Exposure Management que han estado modelando el comportamiento de los atacantes durante años.

La madurez de la categoría se evidencia en un cambio en la «definición de hecho». El éxito ya no se mide por cuántas vulnerabilidades se parchearon, sino por cuántas rutas de ataque críticas se eliminaron. Plataformas como XM Cyber, que se crearon a partir de modelos basados en gráficos de ataque, ahora están liderando el camino para este enfoque.

Qué deberían estar atentos los equipos de seguridad

La evaluación de la exposición ahora es una categoría propia, con capacidades definidas, criterios de evaluación y un papel cada vez mayor en los flujos de trabajo empresariales. Las plataformas del Cuadrante Mágico identifican exposiciones conectadas, mapean qué activos se pueden alcanzar y guían la remediación en función del movimiento de los atacantes.

Para el profesional, el valor inmediato es la eficiencia. Estas plataformas están tomando decisiones sobre qué solucionar primero, cómo asignar la propiedad y dónde la reducción de riesgos tendrá el mayor impacto. La evaluación de la exposición ahora se posiciona como una capa central en cómo se protegen, mantienen y comprenden los entornos. Si puede demostrar matemáticamente que el 74 % de sus alertas se pueden ignorar de manera segura, no solo está «mejorando la seguridad», sino que está devolviendo tiempo y recursos a un equipo que probablemente ya esté en su punto de ruptura. La categoría EAP finalmente está alineando las métricas de seguridad con la realidad empresarial. La pregunta ya no es «¿Cuántas vulnerabilidades tenemos?» sino «¿Estamos a salvo de las rutas de ataque que importan?»

Para obtener más información sobre por qué XM Cyber fue nombrado retador en el Cuadrante Mágico de 2025 para plataformas de evaluación de exposición, obtenga su copia del informe aquí.

Nota: Este artículo fue escrito y contribuido de manera experta por Maya Malevich, directora de marketing de productos de XM Cyber.

Descargo de responsabilidad de Gartner: Gartner, Cuadrante Mágico para plataformas de evaluación de exposición, por Mitchell Schneider, Dhivya Poole y Jonathan Nunez, 10 de noviembre de 2025. GARTNER es una marca comercial registrada y una marca de servicio de Gartner, y Magic Quadrant es una marca comercial registrada de Gartner, Inc. y/o sus afiliados en los EE. UU. e internacionalmente, y se utilizan en este documento con autorización. Reservados todos los derechos. Gartner no respalda a ningún proveedor, producto o servicio descrito en sus publicaciones de investigación y no recomienda a los usuarios de tecnología que seleccionen sólo aquellos proveedores con las calificaciones más altas u otra designación. Las publicaciones de investigación de Gartner consisten en opiniones de la organización de investigación de Gartner y no deben interpretarse como declaraciones de hechos. Gartner renuncia a toda garantía, expresa o implícita, con respecto a esta investigación, incluida cualquier garantía de comerciabilidad o idoneidad para un propósito particular.