Se descubrieron vulnerabilidades de seguridad en el popular marco de inteligencia artificial (IA) de código abierto iluminado por cadena eso podría permitir a los atacantes robar datos confidenciales, lo que puede permitir el movimiento lateral dentro de una organización susceptible.

Seguridad Zafrán dicho los defectos de alta gravedad, denominados colectivamente Fuga de cadenase podría abusar para filtrar claves API del entorno de nube y robar archivos confidenciales, o realizar ataques de falsificación de solicitudes del lado del servidor (SSRF) contra servidores que alojan aplicaciones de IA.

iluminado por cadena es un marco para crear chatbots conversacionales. Según las estadísticas compartidas por la Python Software Foundation, el paquete se descargó durante 220.000 veces durante la semana pasada. Ha atraído un total de 7,3 millones de descargas hasta la fecha.

Los detalles de las dos vulnerabilidades son los siguientes:

- CVE-2026-22218 (Puntuación CVSS: 7.1): una vulnerabilidad de lectura de archivos arbitraria en el flujo de actualización «/project/element» que permite a un atacante autenticado acceder al contenido de cualquier archivo legible por el servicio en su propia sesión debido a una falta de validación de los campos del controlador de usuario.

- CVE-2026-22219 (Puntuación CVSS: 8,3): una vulnerabilidad SSRF en el flujo de actualización «/project/element» cuando se configura con el backend de la capa de datos SQLAlchemy que permite a un atacante realizar solicitudes HTTP arbitrarias a servicios de red internos o puntos finales de metadatos en la nube desde el servidor Chainlit y almacenar las respuestas recuperadas.

«Las dos vulnerabilidades de Chainlit se pueden combinar de múltiples maneras para filtrar datos confidenciales, aumentar privilegios y moverse lateralmente dentro del sistema», dijeron los investigadores de Zafran Gal Zaban e Ido Shani. «Una vez que un atacante obtiene acceso de lectura de archivos arbitrario en el servidor, la seguridad de la aplicación de IA rápidamente comienza a colapsar. Lo que inicialmente parece ser una falla contenida se convierte en acceso directo a los secretos más sensibles y al estado interno del sistema».

Por ejemplo, un atacante puede utilizar CVE-2026-22218 como arma para leer «/proc/self/environ», lo que le permite obtener información valiosa como claves API, credenciales y rutas de archivos internos que podrían usarse para profundizar en la red comprometida e incluso obtener acceso al código fuente de la aplicación. Alternativamente, se puede usar para filtrar archivos de bases de datos si la configuración usa SQLAlchemy con un backend SQLite como capa de datos.

Tras la divulgación responsable el 23 de noviembre de 2025, Chainlit abordó ambas vulnerabilidades en versión 2.9.4 lanzado el 24 de diciembre de 2025.

«A medida que las organizaciones adoptan rápidamente marcos de IA y componentes de terceros, clases de vulnerabilidades de software de larga data se están integrando directamente en la infraestructura de IA», dijo Zafran. «Estos marcos introducen superficies de ataque nuevas y, a menudo, poco comprendidas, donde clases de vulnerabilidades bien conocidas pueden comprometer directamente los sistemas impulsados por IA».

Fallo en el servidor MCP de Microsoft MarkItDown

La divulgación se produce cuando BlueRock reveló una vulnerabilidad en el servidor MarkItDown Model Context Protocol (MCP) de Microsoft denominado MCP fURI que permite la llamada arbitraria de recursos URI, exponiendo a las organizaciones a ataques de escalada de privilegios, SSRF y fuga de datos. La deficiencia afecta al servidor cuando se ejecuta en una instancia EC2 de Amazon Web Services (AWS) utilizando IDMSv1.

«Esta vulnerabilidad permite a un atacante ejecutar la herramienta Markitdown MCP convert_to_markdown para llamar a un identificador uniforme de recursos (URI) arbitrario», BlueRock dicho. «La falta de límites en el URI permite que cualquier usuario, agente o atacante que llame a la herramienta acceda a cualquier recurso HTTP o de archivo».

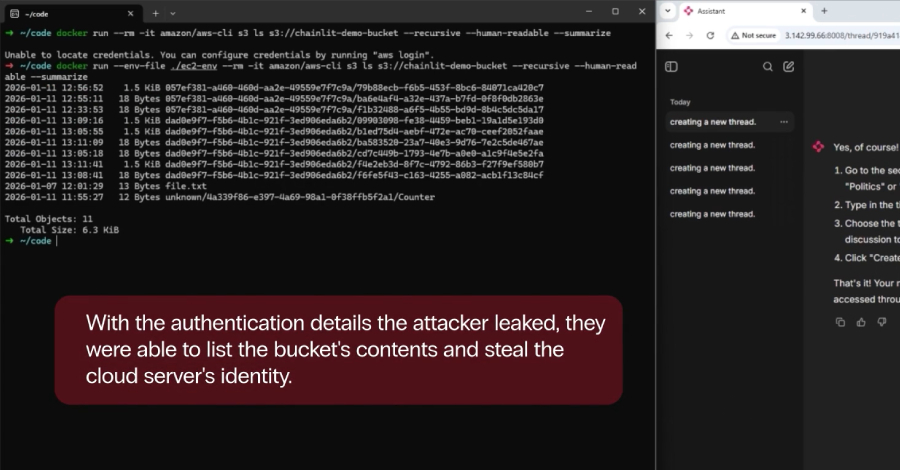

«Al proporcionar un URI al servidor Markitdown MCP, esto se puede usar para consultar los metadatos de la instancia del servidor. Luego, un usuario puede obtener credenciales para la instancia si hay un rol asociado, lo que le brinda acceso a la cuenta de AWS, incluidas las claves secretas y de acceso».

La empresa de seguridad Agentic AI dijo que su análisis de más de 7.000 servidores MCP encontró que más del 36,7% de ellos probablemente estén expuestos a vulnerabilidades SSRF similares. Para mitigar el riesgo que plantea el problema, se recomienda utilizar IMDSv2 para protegerse contra ataques SSRF, implementar bloqueo de IP privada, restringir el acceso a servicios de metadatos y crear una lista de permitidos para evitar la filtración de datos.

Fuente