Se ha revelado un conjunto de tres vulnerabilidades de seguridad en servidor-mcp-gitel protocolo oficial de contexto del modelo Git (MCP) servidor mantenido por Anthropic, que podría explotarse para leer o eliminar archivos arbitrarios y ejecutar código bajo ciertas condiciones.

«Estas fallas pueden explotarse mediante inyección rápida, lo que significa que un atacante que puede influir en lo que lee un asistente de IA (un README malicioso, una descripción de un problema envenenado, una página web comprometida) puede convertir estas vulnerabilidades en un arma sin ningún acceso directo al sistema de la víctima», dijo el investigador de Cyata, Yarden Porat. dicho en un informe compartido con The Hacker News.

Mcp-server-git es un paquete Python y un servidor MCP que proporciona un conjunto de herramientas integradas para leer, buscar y manipular repositorios Git mediante programación a través de modelos de lenguaje grandes (LLM).

Los problemas de seguridad, que se abordaron en las versiones 2025.9.25 y 2025.12.18 luego de la divulgación responsable en junio de 2025, se enumeran a continuación:

- CVE-2025-68143 (Puntuación CVSS: 8,8 [v3] / 6.5 [v4]) – Una vulnerabilidad de recorrido de ruta que surge como resultado de que la herramienta git_init acepta rutas arbitrarias del sistema de archivos durante la creación del repositorio sin validación (corregido en la versión 2025.9.25).

- CVE-2025-68144 (Puntuación CVSS: 8,1 [v3] / 6.4 [v4]) – Una vulnerabilidad de inyección de argumentos que surge como resultado de que las funciones git_diff y git_checkout pasan argumentos controlados por el usuario directamente a los comandos de git CLI sin desinfección (corregido en la versión 2025.12.18).

- CVE-2025-68145 (Puntuación CVSS: 7,1 [v3] / 6.3 [v4]) – Una vulnerabilidad de recorrido de ruta que surge como resultado de una validación de ruta faltante cuando se usa el indicador –repository para limitar las operaciones a una ruta de repositorio específica (corregido en la versión 2025.12.18)

La explotación exitosa de las vulnerabilidades anteriores podría permitir a un atacante convertir cualquier directorio del sistema en un repositorio Git, sobrescribir cualquier archivo con una diferencia vacía y acceder a cualquier repositorio del servidor.

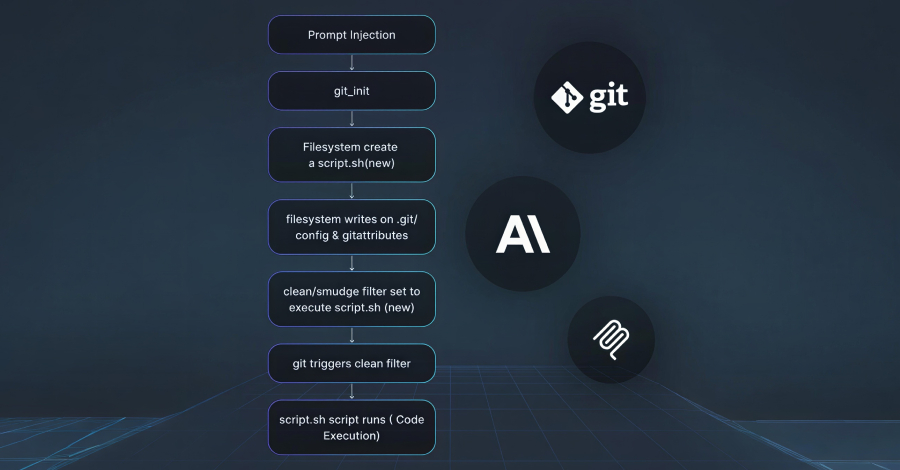

En un escenario de ataque documentado por Cyata, las tres vulnerabilidades podrían encadenarse con la Servidor MCP del sistema de archivos escribir en un archivo «.git/config» (normalmente ubicado dentro del directorio oculto .git) y lograr la ejecución remota de código activando una llamada a git_init mediante una inyección rápida.

- Utilice git_init para crear un repositorio en un directorio grabable

- Utilice el servidor MCP del sistema de archivos para escribir un .git/config malicioso con un filtro limpio

- Escriba un archivo .gitattributes para aplicar el filtro a ciertos archivos

- Escribe un script de shell con la carga útil.

- Escribe un archivo que active el filtro.

- Llame a git_add, que ejecuta el filtro limpio, ejecutando la carga útil

En respuesta a los hallazgos, la herramienta git_init se eliminó del paquete y agrega validación adicional para evitar primitivas de recorrido de ruta. Se recomienda a los usuarios del paquete Python que actualicen a la última versión para una protección óptima.

«Este es el servidor canónico Git MCP, el que se espera que los desarrolladores copien», dijo Shahar Tal, director ejecutivo y cofundador de la empresa de seguridad Agentic AI Cyata. «Si los límites de seguridad se rompen incluso en la implementación de referencia, es una señal de que todo el ecosistema MCP necesita un escrutinio más profundo. Estos no son casos extremos ni configuraciones exóticas, funcionan de inmediato».

Fuente