Chainguard, la fuente confiable de código abierto, tiene una visión única de cómo las organizaciones modernas consumen realmente software de código abierto y dónde corren riesgos y cargas operativas. A través de una base de clientes en crecimiento y un catálogo extenso de más de 1800 proyectos de imágenes de contenedores, 148 000 versiones, 290 000 imágenes y 100 000 bibliotecas de idiomas, y casi 500 millones de compilaciones, pueden ver lo que los equipos extraen, implementan y mantienen día a día, junto con las vulnerabilidades y las realidades de remediación que van de la mano.

Por eso crearon El estado del código abierto confiableun pulso trimestral sobre la cadena de suministro de software de código abierto. Al analizar el uso anónimo de productos y los datos CVE, el equipo de Chainguard notó temas comunes en torno a lo que realmente están construyendo los equipos de ingeniería de código abierto y los riesgos asociados.

Esto es lo que encontraron:

- La IA está remodelando la pila básica: Python abrió el camino como la imagen de código abierto más popular entre la base global de clientes de Chainguard, impulsando la pila de IA moderna.

- Más de la mitad de la producción se produce fuera de los proyectos más populares: La mayoría de los equipos pueden estandarizar un conjunto familiar de imágenes, pero la infraestructura del mundo real está impulsada por una amplia cartera que se extiende mucho más allá de las 20 más populares, a las que se refieren en este informe como imágenes de cola larga.

- La popularidad no se corresponde con el riesgo: El 98% de las vulnerabilidades encontradas y remediadas en las imágenes de Chainguard ocurrieron fuera de los 20 proyectos más populares. Eso significa que la mayor carga de seguridad se acumula en la parte menos visible de la pila, donde la aplicación de parches es más difícil de implementar.

- El cumplimiento puede ser el catalizador para la acción: El cumplimiento adopta muchas formas hoy en día: desde SBOM y requisitos de vulnerabilidad hasta marcos industriales como PCI DSS, SOC 2 y regulaciones como la Ley de Resiliencia Cibernética de la UE. FIPS es sólo un ejemplo, centrado específicamente en los estándares de cifrado federales de EE. UU. Aun así, el 44% de los clientes de Chainguard ejecutan una imagen FIPS en producción, lo que subraya la frecuencia con la que las necesidades regulatorias dan forma a las decisiones de software del mundo real.

- La confianza se basa en la velocidad de remediación: Chainguard eliminó los CVE críticos, en promedio, en menos de 20 horas.

Antes de profundizar, una nota sobre la metodología: este informe analiza más de 1800 proyectos de imágenes de contenedores únicos, 10,100 instancias de vulnerabilidad total y 154 CVE únicos rastreados desde el 1 de septiembre de 2025 hasta el 30 de noviembre de 2025. Cuando usamos términos como «20 proyectos principales» y «proyectos de cola larga» (según lo definen las imágenes fuera del 20 principal), nos referimos a patrones de uso reales observados en todo el cliente de Chainguard. cartera y en producción tira.

Uso: Qué equipos ejecutan realmente en producción

Si se aleja, la huella de los contenedores de producción actuales se ve exactamente como se esperaría: los lenguajes fundamentales, los tiempos de ejecución y los componentes de infraestructura dominan la lista más popular.

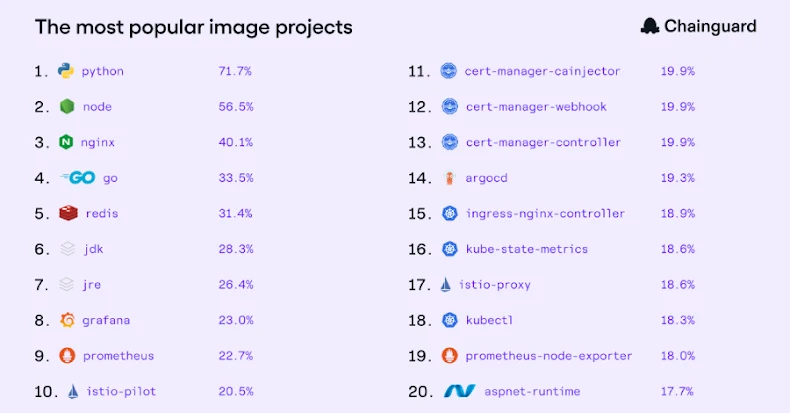

Imágenes más populares: La IA está remodelando la pila de referencia

En todas las regiones, las imágenes principales son elementos básicos familiares: Python (71,7 % de los clientes), Node (56,5 %), nginx (40,1 %), go (33,5 %), redis (31,4 %), seguidos de JDK, JRE y un grupo de herramientas centrales de observabilidad y plataforma como Grafana, Prometheus, Istio, cert-manager, argocd, ingress-nginx y kube-state-metrics.

Esto indica que los clientes operan una cartera de componentes básicos críticos (incluidos lenguajes, puertas de enlace, malla de servicios, monitoreo y controladores) que en conjunto forman la base de su negocio.

No es sorprendente ver a Python liderando el camino a nivel mundial, como el lenguaje adhesivo predeterminado para la pila de IA moderna. Los equipos suelen estandarizar Python para el desarrollo de modelos, canalizaciones de datos y, cada vez más, también para servicios de inferencia de producción.

Más popular por región: fundaciones similares, diferentes mezclas de cola larga

América del Norte muestra un conjunto amplio y consistente de bloques de construcción de producción predeterminados: Python (71,7 % de los clientes), Node (56,6 %), nginx (39,8 %), go (31,9 %), redis (31,5 %), además de una fuerte penetración de los componentes del ecosistema de Kubernetes (cert-manager, istio, argocd, prometheus, kube-state-metrics, node-exporter, kubectl). En particular, incluso las imágenes de utilidad, como el cuadro ocupado, se muestran significativamente.

Fuera de Norteamérica, aparece el mismo core stack, pero la cartera se distribuye de manera diferente: Python (72% de los clientes), Node (55,8%), Go (44,2%), nginx (41,9%) y una presencia notable de tiempos de ejecución .NET (aspnet-runtime, dotnet-runtime, dotnet-sdk) y PostgreSQL.

La larga cola de imágenes es crucial para la producción, no para los casos extremos

Las imágenes más populares de Chainguard representan sólo el 1,37% de todas las imágenes disponibles y representan aproximadamente la mitad de todas las extracciones de contenedores. La otra mitad del uso de producción proviene de otros lugares: 1.436 imágenes de cola larga que representan el 61,42% de la cartera de contenedores del cliente promedio.

En otras palabras, la mitad de todas las cargas de trabajo de producción se ejecutan en imágenes de cola larga. Estos no son casos extremos. Son fundamentales para la infraestructura de los clientes de Chainguard. Es relativamente sencillo mantener pulidas las mejores imágenes, pero lo que requiere el código abierto confiable es mantener esa seguridad y velocidad en todo lo que los clientes realmente ejecutan.

Uso de FIPS: el cumplimiento es un catalizador para la acción

El cifrado FIPS es una tecnología esencial en el panorama del cumplimiento, centrada en satisfacer los requisitos de cifrado federales de EE. UU. Y ofrece una ventana útil a cómo la presión regulatoria impulsa la adopción. Según los datos, el 44 % de los clientes ejecutan al menos una imagen FIPS en producción.

El patrón es consistente: cuando trabajan dentro de marcos de cumplimiento como FedRAMP, DoD IL-5, PCI DSS, SOC 2, CRA, Essential Eight o HIPAA, los equipos necesitan software de código abierto confiable y reforzado que refleje sus cargas de trabajo comerciales. Las imágenes FIPS más utilizadas se alinean con la cartera más amplia, simplemente con módulos criptográficos reforzados para auditoría y verificación.

Los principales proyectos de imágenes FIPS incluyen Python-fips (62 % de los clientes con al menos una imagen FIPS en producción), Node-fips (50 %), nginx-fips (47,2 %), go-fips (33,8 %), redis-fips (33,1 %), además de componentes de plataforma como istio-pilot-fips, istio-proxy-fips y variantes de cert-manager. Incluso aparecen bibliotecas de apoyo y fundaciones criptográficas, como glibc-openssl-fips.

FIPS no es toda la historia, pero ilustra una verdad más amplia: el cumplimiento es un factor universal, lo que enfatiza la necesidad de un código abierto confiable en toda la pila de software.

CVE: La popularidad no se corresponde con el riesgo

Al observar el catálogo de imágenes de Chainguard, el riesgo se concentra abrumadoramente fuera de las imágenes más populares. De los CVE Chainguard remediados en los últimos tres meses, 214 ocurrieron en las 20 imágenes principales, lo que representa solo el 2 % del total de CVE. Vaya más allá de esas imágenes principales y encontrará el otro 98% de CVE Chainguard corregidos (10,785 instancias de CVE). ¡Eso es 50 veces la cantidad de CVE en las 20 imágenes principales!

El mayor volumen de CVE se clasifica como Medio, pero la urgencia operativa a menudo surge de la rapidez con la que se abordan los CVE críticos y altos, y de si los clientes pueden confiar en esa velocidad en todo su portafolio, no solo en las imágenes más comunes.

La confianza se basa en la velocidad de remediación

Para nosotros, la confianza se mide en el tiempo de reparación y Chainguard sabe que esto es lo más importante cuando se trata de CVE críticos. Durante el período de tres meses analizado, el equipo de Chainguard logró un tiempo promedio de reparación de CVE críticos de menos de 20 horas: el 63,5 % de los CVE críticos se resolvieron en 24 horas, el 97,6 % en dos días y el 100 % en tres días.

Además de la corrección de CVE críticos, el equipo abordó CVE altos en 2,05 días, CVE medios en 2,5 días y CVE bajos en 3,05 días, notablemente más rápido que los SLA de Chainguard (siete días para CVE críticos y 14 días para CVE altos, medios y bajos).

Y esta velocidad no se limita a los paquetes más populares. Por cada CVE solucionado en un proyecto de las 20 imágenes principales, resolvieron 50 CVE en imágenes menos populares.

Esa cola larga es donde se esconde la mayor parte de su exposición real y puede resultar desesperado intentar seguir el ritmo. La mayoría de las organizaciones de ingeniería simplemente no pueden asignar recursos para parchear vulnerabilidades en paquetes que quedan fuera de su pila central, pero los datos dejan claro que hay que proteger la «mayoría silenciosa» de su cadena de suministro de software con el mismo rigor que sus cargas de trabajo más críticas.

Una nueva base para el código abierto confiable

De todos los datos, se destaca una conclusión: el software moderno está impulsado por una cartera amplia y cambiante de componentes de código abierto, la mayoría de los cuales se encuentran fuera del top 20 de imágenes más populares. Ahí no es donde los desarrolladores pasan su tiempo, pero es donde se acumula la mayor parte del riesgo de seguridad y cumplimiento.

Esto crea una desconexión preocupante: es racional que los equipos de ingeniería se concentren en el pequeño conjunto de proyectos que más les importan a su pila, pero la mayor parte de la exposición se encuentra en el vasto conjunto de dependencias que no tienen tiempo para administrar.

Por eso es importante la amplitud. Chainguard está diseñado para absorber la carga operativa del longtail, brindando cobertura y remediación a una escala que los equipos individuales no pueden justificar por sí solos. A medida que las cadenas de suministro de código abierto se vuelven más complejas, Chainguard continuará rastreando los patrones de uso y arrojando luz sobre dónde reside realmente el riesgo, para que no tenga que luchar solo contra la cola larga.

¿Listo para comenzar con la fuente confiable de código abierto? Contacto Guardacadenas para aprender más.

Nota: Este artículo fue escrito y contribuido de manera experta por Ed Sawma, vicepresidente de marketing de productos, Sasha Itkis, analista de productos.