Investigadores de ciberseguridad han revelado detalles de una falla de seguridad crítica recientemente reparada en WatchGuard Fireware que podría permitir a atacantes no autenticados ejecutar código arbitrario.

La vulnerabilidad, rastreada como CVE-2025-9242 (puntuación CVSS: 9.3), se describe como una vulnerabilidad de escritura fuera de límites que afecta a Fireware OS 11.10.2 hasta 11.12.4_Update1 inclusive, 12.0 hasta 12.11.3 inclusive y 2025.1.

«Una vulnerabilidad de escritura fuera de límites en el sistema operativo WatchGuard Fireware me gustó El proceso puede permitir que un atacante remoto no autenticado ejecute código arbitrario», WatchGuard dicho en un aviso publicado el mes pasado. «Esta vulnerabilidad afecta tanto a la VPN del usuario móvil con IKEv2 como a la VPN de la sucursal que usa IKEv2 cuando se configura con un par de puerta de enlace dinámica».

Se ha abordado en las siguientes versiones:

- 2025.1 – Corregido en 2025.1.1

- 12.x – Corregido en 12.11.4

- 12.3.1 (versión con certificación FIPS): corregido en 12.3.1_Update3 (B722811)

- 12.5.x (modelos T15 y T35) – Corregido en 12.5.13)

- 11.x – Alcanzó el final de su vida útil

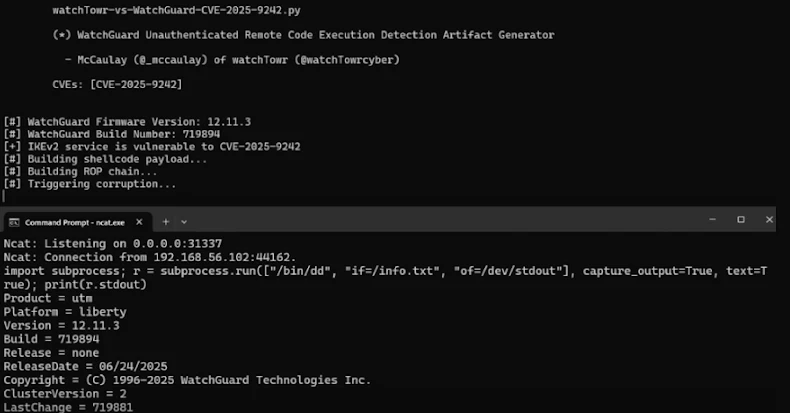

Un nuevo análisis de watchTowr Labs ha descrito CVE-2025-9242 como «todas las características que a las bandas de ransomware de su vecindario les encanta ver», incluido el hecho de que afecta a un servicio expuesto a Internet, es explotable sin autenticación y puede ejecutar código arbitrario en un dispositivo perimetral.

La vulnerabilidad, según el investigador de seguridad McCaulay Hudson, tiene su origen en la función «ike2_ProcessPayload_CERT» presente en el archivo «src/ike/iked/v2/ike2_payload_cert.c» que está diseñado para copiar la «identificación» de un cliente en un búfer de pila local de 520 bytes y luego validar el certificado SSL del cliente proporcionado.

El problema surge como resultado de una verificación de longitud faltante en el búfer de identificación, lo que permite a un atacante desencadenar un desbordamiento y lograr la ejecución remota de código durante el proceso. Fase IKE_SA_AUTH del proceso de protocolo de enlace utilizado para establecer un túnel de red privada virtual (VPN) entre un cliente y el servicio VPN de WatchGuard a través del protocolo de administración de claves IKE.

«El servidor intenta la validación del certificado, pero esa validación ocurre después de que se ejecuta el código vulnerable, lo que permite que nuestra ruta de código vulnerable sea accesible antes de la autenticación», Hudson dicho.

WatchTowr señaló que si bien WatchGuard Fireware OS carece de un shell interactivo como «/bin/bash», es posible que un atacante utilice la falla como arma y obtenga el control del registro del puntero de instrucción (también conocido como RIP o contador de programa) para generar en última instancia un shell interactivo de Python sobre TCP aprovechando un llamada al sistema mprotect()efectivamente pasando por alto bit NX (también conocido como bit de no ejecución).

Una vez que el shell de Python remoto, el punto de apoyo se puede escalar aún más a través de un proceso de varios pasos para obtener un shell de Linux completo:

- Ejecutar directamente execve dentro de Python para volver a montar el sistema de archivos como lectura/escritura

- Descarga de un binario BusyBox BusyBox en el objetivo

- Enlace simbólico /bin/sh al binario BusyBox

El desarrollo se produce cuando watchTowr demostró que una vulnerabilidad de denegación de servicio (DoS) ahora solucionada que afectaba la interfaz de usuario de Progress Telerik para AJAX (CVE-2025-3600puntuación CVSS: 7,5) también puede permitir la ejecución remota de código según el entorno de destino. La vulnerabilidad era dirigido por Progress Software el 30 de abril de 2025.

«Dependiendo de la base de código de destino, por ejemplo, la presencia de determinados constructores sin argumentos, finalizadores o solucionadores de ensamblajes inseguros, el impacto puede escalar a la ejecución remota de código», afirma el investigador de seguridad Piotr Bazydlo. dicho.

A principios de este mes, Sina Kheirkhah de Watchtower también arrojar luz sobre una falla crítica de inyección de comando previamente autenticada en Dell UnityVSA (CVE-2025-36604puntuación CVSS: 9,8/7,3) que podría dar lugar a la ejecución remota de comandos. Dell remediado la vulnerabilidad en julio de 2025 tras la divulgación responsable el 28 de marzo.

Fuente