Investigadores de ciberseguridad han revelado detalles de una nueva campaña que combina Hacer clic en arreglarCAPTCHA falsos de estilo con una virtualización de aplicaciones de Microsoft firmada (Aplicación-V) script para distribuir un ladrón de información llamado Amatera.

«En lugar de iniciar PowerShell directamente, el atacante utiliza este script para controlar cómo comienza la ejecución y evitar rutas de ejecución más comunes y fácilmente reconocibles», afirman los investigadores de Blackpoint, Jack Patrick y Sam Decker. dicho en un informe publicado la semana pasada.

Al hacerlo, la idea es transformar el script App-V en un binario que vive de la tierra (LotL) que representa la ejecución de PowerShell a través de un componente confiable de Microsoft para ocultar la actividad maliciosa.

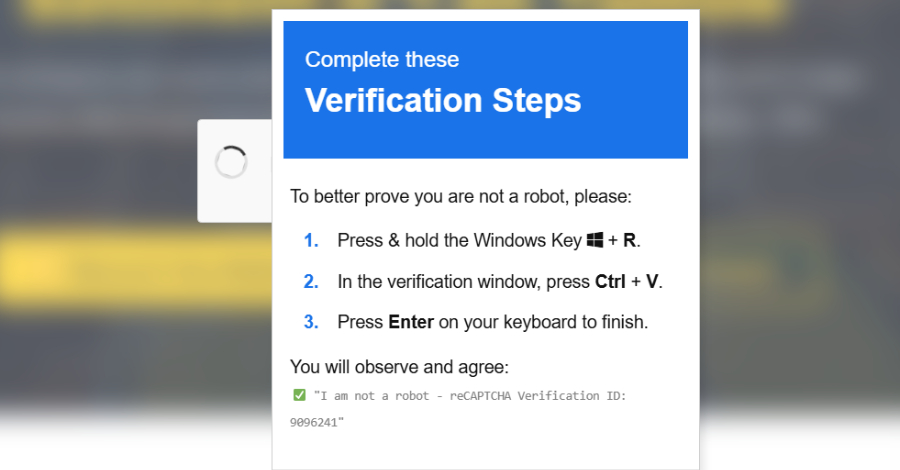

El punto de partida del ataque es un mensaje de verificación CAPTCHA falso que busca engañar a los usuarios para que peguen y ejecuten un comando malicioso en el cuadro de diálogo Ejecutar de Windows. Pero aquí es donde el ataque difiere de los ataques tradicionales de ClickFix.

El comando proporcionado, en lugar de invocar PowerShell directamente, abusa de «SyncAppvPublishingServer.vbs,» un script de Visual Basic firmado asociado con App-V para recuperar y ejecutar un cargador en memoria desde un servidor externo usando «wscript.exe».

Vale la pena señalar que el uso indebido de «SyncAppvPublishingServer.vbs» no es nuevo. En 2022, dos actores de amenazas diferentes, China y Corea del Norte, rastreados como hotel oscuro y azulnorofffueron observados aprovechando el exploit LOLBin para ejecutar sigilosamente un script de PowerShell. Pero esta es la primera vez que se observa en ataques ClickFix.

«Los adversarios pueden abusar de SyncAppvPublishingServer.vbs para eludir las restricciones de ejecución de PowerShell y evadir contramedidas defensivas 'viviendo de la tierra'», MITRE notas en su marco ATT&CK. «La ejecución de proxy puede funcionar como una alternativa confiable/firmada a la invocación directa de 'powershell.exe'».

El uso de un script App-V también es importante, ya que la solución de virtualización está integrada únicamente en las ediciones Enterprise y Education de Windows 10 y Windows 11, junto con las versiones modernas de Windows Server. No está disponible para instalaciones de Windows Home o Pro.

En los sistemas operativos Windows donde App-V está ausente o no está habilitado, la ejecución del comando falla por completo. Esto también indica que los sistemas gestionados por la empresa probablemente sean los objetivos principales de la campaña.

El cargador ofuscado ejecuta comprobaciones para garantizar que no se ejecuta en entornos aislados y luego procede a obtener datos de configuración de un archivo público de Google Calendar (ICS), esencialmente convirtiendo un servicio de terceros confiable en un solucionador de caída muerta.

«Al externalizar la configuración de esta manera, el actor puede rotar rápidamente la infraestructura o ajustar los parámetros de entrega sin volver a implementar etapas anteriores de la cadena, lo que reduce la fricción operativa y extiende la vida útil del vector de infección inicial», señalaron los investigadores.

El análisis del archivo de eventos del calendario conduce a la recuperación de etapas adicionales del cargador, incluido un script de PowerShell que funciona como un cargador intermedio para ejecutar la siguiente etapa, otro script de PowerShell, directamente en la memoria. Este paso, a su vez, da como resultado la recuperación de una imagen PNG de dominios como «gcdnb.pbrd[.]co» y «iili[.]io» a través de las API de WinINet que oculta una carga útil de PowerShell cifrada y comprimida.

El script resultante se descifra, se descomprime GZip en la memoria y se ejecuta usando Invoke-Expression, lo que finalmente culmina con la ejecución de un cargador de código shell diseñado para iniciar Amatera Stealer.

«Lo que hace que esta campaña sea interesante no es un solo truco, sino lo cuidadosamente pensado que está todo cuando se encadena», concluyó Blackpoint. «Cada etapa refuerza la anterior, desde requerir la interacción manual del usuario hasta validar el estado del portapapeles y extraer la configuración en vivo de un servicio externo confiable».

«El resultado es un flujo de ejecución que sólo progresa cuando se desarrolla (casi) exactamente como espera el atacante, lo que hace que tanto la detonación automatizada como el análisis casual sean significativamente más difíciles».

La evolución de ClickFix: JackFix, CrashFix y GlitchFix

La divulgación se produce cuando ClickFix se ha convertido en uno de los métodos de acceso inicial más utilizados en el último año, representando el 47% de los ataques observados por Microsoft.

Las campañas recientes de ClickFix han dirigido creadores de contenido de redes sociales afirmando que son elegibles para obtener insignias verificadas gratuitas, indicándoles a través de videos que copien tokens de autenticación de las cookies de su navegador en una forma falsa para completar el supuesto proceso de verificación. El video incrustado también informa al usuario que «no cierre sesión durante al menos 24 horas» para mantener válidos los tokens de autenticación.

Se estima que la campaña, activa desde al menos septiembre de 2025, utilizó 115 páginas web a lo largo de la cadena de ataque y ocho puntos finales de exfiltración. por Hunt.io. Los principales objetivos de la actividad incluyen creadores, páginas monetizadas y empresas que buscan verificación, con el objetivo final de facilitar la adquisición de cuentas tras el robo de tokens.

«Defenderse contra la técnica ClickFix es un desafío singular porque la cadena de ataque se basa casi en su totalidad en acciones legítimas de los usuarios y el abuso de herramientas confiables del sistema», Martin Zugec, director de soluciones técnicas de Bitdefender, dicho en un informe el mes pasado. «A diferencia del malware tradicional, ClickFix convierte al usuario en el vector de acceso inicial, haciendo que el ataque parezca benigno desde la perspectiva de la defensa del endpoint».

ClickFix también está en constante evolución, utilizando variantes como JackFix y CrashFix engañar a la víctima para que infecte sus propias máquinas. Si bien los operadores utilizan varios métodos para intentar convencer a un objetivo de que ejecute la orden, la creciente popularidad de la técnica de ingeniería social ha allanado el camino para Constructores ClickFix que se anuncian en foros de hackers por entre 200 y 1.500 dólares al mes.

El último participante en este panorama de amenazas es ErrTráficoun sistema de distribución de tráfico (TDS) que está diseñado específicamente para campañas similares a ClickFix al provocar que los sitios web comprometidos inyectados con JavaScript malicioso fallen y luego sugiere una solución para solucionar el problema inexistente. Esta técnica ha recibido el nombre en código GlitchFix.

El malware como servicio (MaaS) admite tres modos diferentes de distribución de archivos que implican el uso de alertas de actualización del navegador falsas, cuadros de diálogo falsos de «fuente del sistema requerida» y errores falsos de fuentes del sistema faltantes para desencadenar la ejecución de comandos maliciosos. Se bloquea explícitamente la ejecución de ErrTraffic en máquinas ubicadas en países de la Comunidad de Estados Independientes (CEI).

«ErrTraffic no sólo muestra un aviso de actualización falso, sino que corrompe activamente la página subyacente para hacer que las víctimas crean que algo está realmente mal», Censys dicho. «También aplica transformaciones CSS que hacen que todo parezca roto».

ClickFix también ha sido adoptado por actores de amenazas detrás del clarofalso campaña, que se sabe que infecta sitios con señuelos falsos de actualización del navegador web en WordPress comprometido para distribuir malware. El uso de ClickFix por parte de ClearFake se registró por primera vez en mayo de 2024, aprovechando los desafíos CAPTCHA para entregar Emmenhtal Loader (también conocido como PEAKLIGHT), que luego lanza Lumma Stealer.

La cadena de ataque también hace uso de otra técnica conocida denominada ÉterOcultar para recuperar el código JavaScript de la siguiente etapa utilizando contratos inteligentes en BNB Smart Chain (BSC) de Binance y, finalmente, inyectar el CAPTCHA falso de ClickFix obtenido de un contrato inteligente diferente en la página web. Al mismo tiempo, la etapa final evita volver a infectar a víctimas ya infectadas.

Como en el caso del ataque Amatera Stealer, el comando ClickFix copiado en el portapapeles abusa de «SyncAppvPublishingServer.vbs» para obtener la carga útil final alojada en la red de entrega de contenido (CDN) jsDelivr. El análisis de Expel de la campaña ClearFake muestra que es probable que hasta 147.521 sistemas hayan sido infectados desde finales de agosto de 2025.

«Uno de los muchos factores que utilizan los productos de seguridad para decidir si un comportamiento es malicioso o no es si dicho comportamiento lo realiza una aplicación confiable», dijo el investigador de seguridad Marcus Hutchins. dicho. «En este caso, 'SyncAppvPublishingServer.vbs' es un componente predeterminado de Windows, y el archivo sólo puede ser modificado por TrustedInstaller (una cuenta de sistema altamente privilegiada utilizada internamente por el sistema operativo). Por lo tanto, el archivo y su comportamiento por sí solos normalmente no serían sospechosos».

«Es poco probable que las organizaciones y EDR bloqueen por completo que 'SyncAppvPublishingServer.vbs' inicie PowerShell en modo oculto, ya que impediría que el componente se utilice para el propósito previsto. En consecuencia, al abusar del error de inyección de línea de comando en 'SyncAppvPublishingServer.vbs', los atacantes pueden ejecutar código arbitrario a través de un componente confiable del sistema».

Expel también caracterizó la campaña como altamente sofisticada y muy evasiva, debido al uso de ejecución de código PowerShell en memoria, junto con su dependencia de blockchain y CDN populares, asegurando así que no se comunique con ninguna infraestructura que no sea un servicio legítimo.

Censys ha descrito el ecosistema CAPTCHA falso más amplio como un «patrón de abuso fragmentado y que cambia rápidamente que utiliza una infraestructura web confiable como superficie de entrega», en el que los desafíos estilo Cloudflare actúan como un conducto para la ejecución mediante portapapeles de comandos PowerShell, VB Scripts, instaladores MSI e incluso transferencias a marcos nativos del navegador como Empuje de matriz C2.

«Esto se alinea con un cambio más amplio hacia Vivir fuera de la Web: reutilización sistemática de interfaces con temas de seguridad, flujos de trabajo sancionados por plataformas y comportamiento de usuario condicionado para entregar malware», la firma de gestión de superficies de ataque dicho. «Los atacantes no necesitan comprometer los servicios confiables; heredan la confianza al operar dentro de flujos de trabajo de verificación y navegador familiares que los usuarios y las herramientas están capacitados para aceptar».

Fuente