Investigadores de ciberseguridad han revelado detalles de una nueva campaña de doble vector que aprovecha las credenciales robadas para implementar software legítimo de administración y monitoreo remoto (RMM) para un acceso remoto persistente a hosts comprometidos.

«En lugar de implementar virus personalizados, los atacantes están eludiendo los perímetros de seguridad utilizando como arma las herramientas de TI necesarias en las que confían los administradores», dijeron los investigadores de KnowBe4 Threat Labs Jeewan Singh Jalal, Prabhakaran Ravichandhiran y Anand Bodke. dicho. «Al robar una 'llave maestra' del sistema, convierten el software legítimo de gestión y monitoreo remoto (RMM) en una puerta trasera persistente».

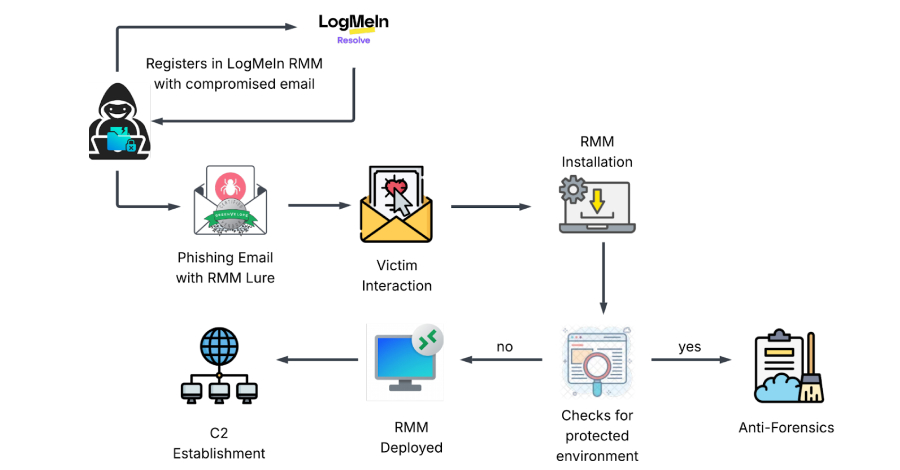

El ataque se desarrolla en dos oleadas distintas, donde los actores de amenazas aprovechan notificaciones de invitación falsas para robar las credenciales de las víctimas y luego aprovechan esas credenciales robadas para implementar herramientas RMM para establecer un acceso persistente.

Los correos electrónicos falsos están disfrazados de una invitación de una plataforma legítima llamada Greenvelope y tienen como objetivo engañar a los destinatarios para que hagan clic en una URL de phishing diseñada para recopilar su información de inicio de sesión de Microsoft Outlook, Yahoo! y AOL.com. Una vez obtenida esta información, el ataque pasa a la siguiente fase.

Específicamente, esto implica que el actor de la amenaza se registre en LogMeIn utilizando el correo electrónico comprometido para generar tokens de acceso RMM, que luego se implementan en un ataque posterior a través de un ejecutable llamado «GreenVelopeCard.exe» para establecer un acceso remoto persistente a los sistemas de la víctima.

El binario, firmado con un certificado válido, contiene una configuración JSON que actúa como un conducto para instalar silenciosamente LogMeIn Resolve (anteriormente GoTo Resolve) y conectarse a una URL controlada por el atacante sin el conocimiento de la víctima.

Con la herramienta RMM ahora implementada, los actores de amenazas utilizan el acceso remoto como arma para alterar la configuración de su servicio para que se ejecute con acceso sin restricciones en Windows. El ataque también establece tareas programadas ocultas para iniciar automáticamente el programa RMM incluso si el usuario lo finaliza manualmente.

Para contrarrestar la amenaza, se recomienda que las organizaciones controlen las instalaciones y patrones de uso de RMM no autorizados.

Fuente