Microsoft ha advertido sobre un adversario en el medio de varias etapas (AitM) campaña de phishing y compromiso de correo electrónico empresarial (BEC) dirigida a múltiples organizaciones del sector energético.

«La campaña abusó de los servicios de intercambio de archivos de SharePoint para entregar cargas útiles de phishing y se basó en la creación de reglas de la bandeja de entrada para mantener la persistencia y evadir la conciencia del usuario», dijo el equipo de investigación de seguridad de Microsoft Defender. dicho. «El ataque pasó a ser una serie de ataques AitM y actividades posteriores de BEC que abarcaron múltiples organizaciones».

Como parte de la actividad posterior a la explotación tras el compromiso inicial, se ha descubierto que los atacantes desconocidos aprovechan las identidades internas confiables de la víctima para llevar a cabo phishing externo e intraorganizacional a gran escala en un esfuerzo por extender una red más amplia y ampliar el alcance de la campaña.

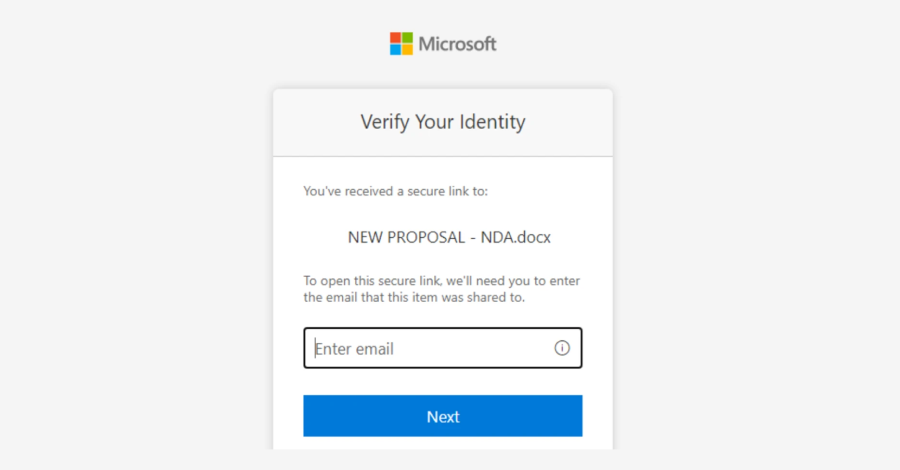

El punto de partida del ataque es un correo electrónico de phishing probablemente enviado desde una dirección de correo electrónico perteneciente a una organización confiable, que fue comprometida de antemano. Abusando de este canal legítimo, los actores de amenazas enviaron mensajes disfrazados de flujos de trabajo de intercambio de documentos de SharePoint para darle una apariencia de credibilidad y engañar a los destinatarios para que hicieran clic en URL de phishing.

Debido a que servicios como SharePoint y OneDrive se utilizan ampliamente en entornos empresariales y los correos electrónicos se originan en una dirección legítima, es poco probable que generen sospechas, lo que permite a los adversarios entregar enlaces de phishing o organizar cargas maliciosas. Este enfoque también se denomina vivir en sitios confiables (LOTES), ya que utiliza la familiaridad y ubicuidad de dichas plataformas como arma para subvertir los mecanismos de detección centrados en el correo electrónico.

La URL, por su parte, redirige a los usuarios a una solicitud de credencial falsa para ver el supuesto documento. Armados con acceso a la cuenta utilizando las credenciales robadas y la cookie de sesión, los atacantes crean reglas de bandeja de entrada para eliminar todos los correos electrónicos entrantes y marcar todos los correos electrónicos como leídos. Con esta base implementada, la bandeja de entrada comprometida se utiliza para enviar mensajes de phishing que contienen una URL falsa diseñada para realizar el robo de credenciales mediante un ataque AitM.

En un caso, Microsoft dijo que el atacante inició una campaña de phishing a gran escala que involucró más de 600 correos electrónicos que fueron enviados a los contactos del usuario comprometido, tanto dentro como fuera de la organización. También se ha observado que los actores de amenazas toman medidas para eliminar correos electrónicos no entregados y fuera de la oficina, y asegurar a los destinatarios del mensaje la autenticidad del correo electrónico si plantearon alguna inquietud. Luego la correspondencia se elimina del buzón.

«Estas técnicas son comunes en cualquier ataque BEC y tienen como objetivo mantener a la víctima inconsciente de las operaciones del atacante, ayudando así a la persistencia», señaló el fabricante de Windows.

Microsoft dijo que el ataque resalta la «complejidad operativa» de AitM, afirmando que el restablecimiento de contraseñas por sí solo no puede remediar la amenaza, ya que las organizaciones afectadas deben asegurarse de haber revocado las cookies de sesión activas y eliminado las reglas de la bandeja de entrada creadas por el atacante y utilizadas para evadir la detección.

Con ese fin, la compañía señaló que trabajó con los clientes para revocar los cambios de autenticación multifactor (MFA) realizados por el atacante en las cuentas del usuario comprometido y eliminar las reglas sospechosas creadas en esas cuentas. Actualmente no se sabe cuántas organizaciones se vieron comprometidas y si es el trabajo de algún grupo de cibercrimen conocido.

Se recomienda a las organizaciones que trabajen con su proveedor de identidad para asegurarse de que existan controles de seguridad como MFA resistente al phishing, que permitan políticas de acceso condicionalimplementar evaluación continua del accesoy utilizar soluciones antiphishing que monitorean y escanean los correos electrónicos entrantes y los sitios web visitados.

El ataque descrito por Microsoft pone de relieve la tendencia actual entre los actores de amenazas para abusar de los servicios de confianza como Google Drive, Amazon Web Services (AWS) y el wiki Confluence de Atlassian para redirigir a sitios de recolección de credenciales y preparar malware. Esto elimina la necesidad de que los atacantes construyan su propia infraestructura y hace que la actividad maliciosa parezca legítima.

La divulgación se produce cuando el proveedor de servicios de identidad Okta dijo que detectó kits de phishing personalizados que están diseñados específicamente para su uso en campañas de phishing de voz (también conocido como vishing) dirigidas a Google, Microsoft, Okta y una amplia gama de plataformas de criptomonedas. En estas campañas, el adversario, haciéndose pasar por personal de soporte técnico, llama a posibles objetivos utilizando una línea directa de soporte falsa o un número de teléfono de la empresa.

Los ataques tienen como objetivo engañar a los usuarios para que visiten una URL maliciosa y entreguen sus credenciales, que posteriormente se transmiten a los actores de la amenaza en tiempo real a través de un canal de Telegram, otorgándoles acceso no autorizado a sus cuentas. Los esfuerzos de ingeniería social están bien planificados: los atacantes realizan reconocimientos de los objetivos y crean páginas de phishing personalizadas.

Los kits, que se venden como servicio, vienen equipados con scripts del lado del cliente que permiten a los actores de amenazas controlar el flujo de autenticación en el navegador de un usuario objetivo en tiempo real, ya que proporcionan instrucciones verbales y los convencen de tomar acciones (por ejemplo, aprobar notificaciones automáticas o ingresar contraseñas de un solo uso) que conducirían a una elusión de MFA.

«Al utilizar estos kits, un atacante que habla por teléfono con un usuario objetivo puede controlar el flujo de autenticación a medida que ese usuario interactúa con páginas de phishing de credenciales». dicho Moussa Diallo, investigador de amenazas de Okta Threat Intelligence. «Pueden controlar qué páginas ve el objetivo en su navegador en perfecta sincronización con las instrucciones que brindan en la llamada. El actor de amenazas puede usar esta sincronización para derrotar cualquier forma de MFA que no sea resistente al phishing».

En las últimas semanas, las campañas de phishing han explotado las URL de autenticación básica (es decir, «nombre de usuario:contraseña@dominio[.]com») colocando un dominio confiable en el campo de nombre de usuario, seguido de un símbolo @ y el dominio malicioso real para engañar visualmente a la víctima.

«Cuando un usuario ve una URL que comienza con un dominio familiar y confiable, puede asumir que el enlace es legítimo y seguro para hacer clic», Netcraft dicho. «Sin embargo, el navegador interpreta todo lo que está antes del símbolo @ como credenciales de autenticación, no como parte del destino. El dominio real, o aquel al que se conecta el navegador, se incluye después del símbolo @».

Otras campañas han recurrido a simples trucos de engaño visual como usar «rn» en lugar de «m» para ocultar dominios maliciosos y engañar a las víctimas haciéndoles creer que están visitando un dominio legítimo asociado con empresas como Microsoft («rnicrosoft[.]com»), Mastercard («rnastercard[.]de»), Marriott («rnarriotthotels[.]com») y Mitsubishi («rnitsubishielectric[.]com»). Esto se llama ataque de homoglifos.

«Si bien los atacantes suelen apuntar a marcas que comienzan con la letra M para esta técnica, algunos de los dominios más convincentes provienen del intercambio de una 'm' interna con palabras internas 'rn'», Ivan Khamenka de Netcraft. dicho. «Esta técnica se vuelve aún más peligrosa cuando aparece en palabras que las organizaciones comúnmente usan como parte de su marca, subdominios o identificadores de servicio. Términos como correo electrónico, mensaje, miembro, confirmación y comunicación contienen m a mitad de palabra que los usuarios apenas procesan».

Fuente