Fortinet ha lanzado actualizaciones para corregir una falla de seguridad crítica que afecta a FortiSIEM y que podría permitir que un atacante no autenticado logre la ejecución de código en instancias susceptibles.

La vulnerabilidad de inyección del sistema operativo (SO), rastreada como CVE-2025-64155tiene una calificación de 9,4 sobre 10,0 en el sistema de puntuación CVSS.

«Una neutralización inadecuada de elementos especiales utilizados en una vulnerabilidad de comando del sistema operativo ('inyección de comando del sistema operativo') [CWE-78] en FortiSIEM puede permitir que un atacante no autenticado ejecute código o comandos no autorizados a través de solicitudes TCP diseñadas», la compañía dicho en un boletín del martes.

Fortinet dijo que la vulnerabilidad afecta solo a los nodos Super y Worker, y que se ha solucionado en las siguientes versiones:

- FortiSIEM 6.7.0 a 6.7.10 (migrar a una versión fija)

- FortiSIEM 7.0.0 a 7.0.4 (Migrar a una versión fija)

- FortiSIEM 7.1.0 a 7.1.8 (actualización a 7.1.9 o superior)

- FortiSIEM 7.2.0 a 7.2.6 (actualización a 7.2.7 o superior)

- FortiSIEM 7.3.0 a 7.3.4 (actualización a 7.3.5 o superior)

- FortiSIEM 7.4.0 (Actualización a 7.4.1 o superior)

- FortiSIEM 7.5 (No afectado)

- FortiSIEM Cloud (No afectado)

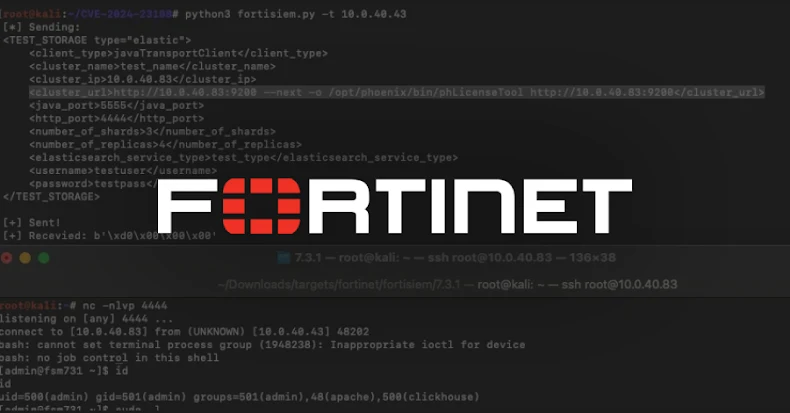

El investigador de seguridad de Horizon3.ai, Zach Hanley, a quien se le atribuye el descubrimiento y el informe de la falla el 14 de agosto de 2025. dicho consta de dos partes móviles:

- Una vulnerabilidad de inyección de argumentos no autenticados que conduce a la escritura arbitraria de archivos, lo que permite la ejecución remota de código como usuario administrador.

- Una vulnerabilidad de escalada de privilegios de sobrescritura de archivos que conduce al acceso raíz y compromete completamente el dispositivo.

Específicamente, el problema tiene que ver con cómo los sistemas de FortiSIEM phMonitor servicio: un proceso backend crucial responsable para monitoreo del estado, distribución de tareas y comunicación entre nodos a través del puerto TCP 7900: maneja las solicitudes entrantes relacionadas con el registro de eventos de seguridad en Elasticsearch.

Esto, a su vez, invoca un script de shell con parámetros controlados por el usuario, abriendo así la puerta a la inyección de argumentos a través de curl y logrando escrituras de archivos arbitrarios en el disco en el contexto del usuario administrador.

Esta escritura limitada de archivos se puede utilizar como arma para lograr la toma de control total del sistema al utilizar la inyección de argumento curl para escribir un shell inverso en «/opt/charting/redishb.sh», un archivo que puede escribir un usuario administrador y que el dispositivo ejecuta cada minuto mediante un trabajo cron que se ejecuta con permisos de nivel raíz.

En otras palabras, escribir un shell inverso en este archivo permite la escalada de privilegios del administrador al root, otorgando al atacante acceso ilimitado al dispositivo FortiSIEM. El aspecto más importante del ataque es que el servicio phMonitor expone varios controladores de comandos que no requieren autenticación. Esto facilita que un atacante invoque estas funciones simplemente obteniendo acceso de red al puerto 7900.

Fortinet también ha enviado correcciones para otro vulnerabilidad de seguridad crítica en FortiFone (CVE-2025-47855, puntuación CVSS: 9,3) que podría permitir a un atacante no autenticado obtener la configuración del dispositivo a través de una solicitud HTTP(S) especialmente diseñada a la página del portal web. Afecta a las siguientes versiones de la plataforma de comunicaciones empresariales:

- FortiFone 3.0.13 a 3.0.23 (actualización a 3.0.24 o superior)

- FortiFone 7.0.0 a 7.0.1 (Actualice a 7.0.2 o superior)

- FortiFone 7.2 (No afectado)

Se recomienda a los usuarios que actualicen a las últimas versiones para una protección óptima. Como solución alternativa para CVE-2025-64155, Fortinet recomienda que los clientes limiten el acceso al puerto phMonitor (7900).

Actualizar

Horizon3.ai también tiene puesto a disposición un exploit de prueba de concepto (PoC) que demuestra CVE-2025-64155, que demuestra cómo un atacante remoto y no autenticado podría aprovecharlo para ejecutar código arbitrario y tomar el control de un dispositivo.

Fuente