Los agentes de IA ya no se limitan a escribir código. Lo están ejecutando.

Herramientas como Copilot, Claude Code y Codex ahora pueden crear, probar e implementar software de un extremo a otro en minutos. Esa velocidad está remodelando la ingeniería, pero también está creando una brecha de seguridad que la mayoría de los equipos no ven hasta que algo falla.

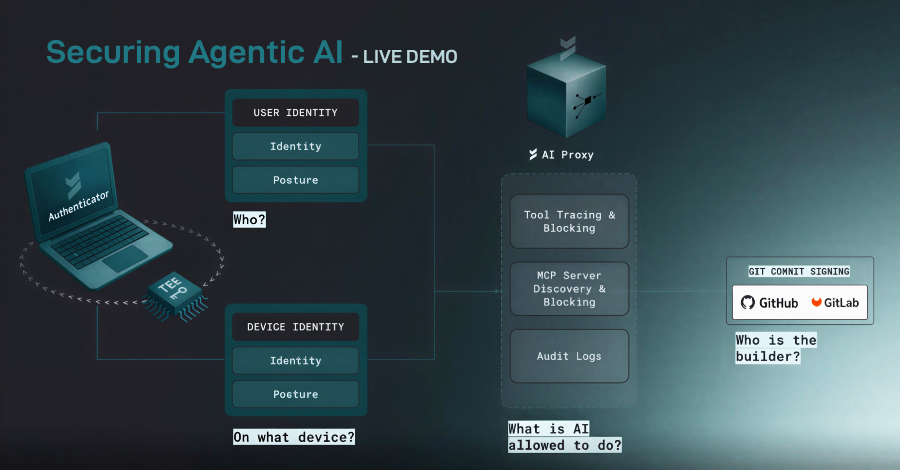

Detrás de cada flujo de trabajo agente se encuentra una capa que pocas organizaciones protegen activamente: Protocolos de control de máquinas (MCP). Estos sistemas deciden silenciosamente qué puede ejecutar un agente de IA, qué herramientas puede llamar, a qué API puede acceder y qué infraestructura puede tocar. Una vez que ese plano de control se ve comprometido o mal configurado, el agente no sólo comete errores: actúa con autoridad.

Pregunte a los equipos afectados por CVE-2025-6514. Una falla convirtió un proxy OAuth confiable utilizado por más de 500.000 desarrolladores en una ruta de ejecución remota de código. Sin cadena de exploits exótica. Ninguna infracción ruidosa. Simplemente la automatización hace exactamente lo que se le permite hacer: a escala. Ese incidente dejó una cosa clara: si un agente de IA puede ejecutar comandos, también puede ejecutar ataques.

Este seminario web es para equipos. que quieren moverse rápido sin renunciar al control.

Asegura tu lugar para la sesión en vivo ➜

Dirigido por el autor del documento técnico de OpenID Gestión de identidades para IA agenteesta sesión va directamente a los riesgos principales que los equipos de seguridad están heredando ahora de la adopción de la IA agente. Verá cómo funcionan realmente los servidores MCP en entornos reales, dónde aparecen claves API ocultas, cómo los permisos se expanden silenciosamente y por qué los modelos tradicionales de identidad y acceso fallan cuando los agentes actúan en su nombre.

Aprenderás:

- Qué son los servidores MCP y por qué son más importantes que el modelo en sí

- Cómo los MCP maliciosos o comprometidos convierten la automatización en una superficie de ataque

- De dónde provienen las claves de la API oculta y cómo detectarlas y eliminarlas

- Cómo auditar las acciones de los agentes y hacer cumplir la política antes de la implementación

- Controles prácticos para proteger la IA agente sin ralentizar el desarrollo

La IA agente ya está dentro de su proceso. La única pregunta es si puedes ver lo que está haciendo y detenerlo cuando vaya demasiado lejos.

Regístrese para el seminario web en vivo y recupera el control de tu pila de IA antes de que el próximo incidente lo haga por ti.

Regístrese para el seminario web ➜