Los equipos de seguridad todavía están detectando malware. El problema es lo que no captan.

Hoy en día, más ataques no llegan en forma de archivos. No eliminan binarios. No activan las alertas clásicas. En cambio, se ejecutan silenciosamente a través de herramientas que ya existen dentro del entorno: scripts, acceso remoto, navegadores y flujos de trabajo de desarrollador.

Ese cambio está creando un punto ciego.

Únase a nosotros para un sesión técnica profunda con el Acceso a Internet Zscaler equipo. Revelarán cómo desenmascarar tácticas «ocultas a la vista», por qué las defensas tradicionales fallan y exactamente qué es necesario cambiar.

Asegura tu lugar para la sesión en vivo ➜

En esta sesión, los expertos cubrirán:

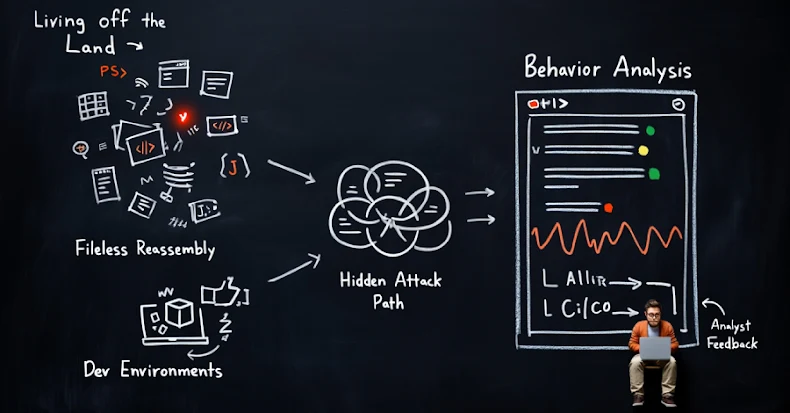

- Ataques de «vivir de la tierra»: Estos utilizan herramientas de sistema confiables como PowerShell, WMI o escritorio remoto. La detección basada en archivos a menudo no detecta nada malo porque, técnicamente, no se instaló nada nuevo.

- Ataques de reensamblaje sin archivos de «última milla»: HTML y JavaScript ofuscados pueden ejecutar lógica maliciosa sin siquiera entregar una carga útil clara al punto final. Las herramientas heredadas tienen problemas aquí porque no hay ningún archivo para escanear.

- Protección de entornos de desarrollador: Las canalizaciones de CI/CD y los repositorios de terceros se mueven rápidamente y dependen en gran medida del tráfico cifrado. El código malicioso y las dependencias riesgosas pueden pasar desapercibidas cuando la inspección y la visibilidad son limitadas.

El seminario web se centra en cómo se utilizan la inspección nativa de la nube, el análisis de comportamiento y el diseño de confianza cero para descubrir estas rutas de ataque ocultas antes de que lleguen a los usuarios o a los sistemas de producción.

Esto no es una autopsia de infracción ni una alerta de vulnerabilidad. Es una mirada práctica a cómo operan los ataques modernos y por qué confiar únicamente en señales basadas en archivos ya no es suficiente.

Para los equipos de SOC, líderes de TI y arquitectos de seguridad que intentan cerrar brechas reales sin ralentizar el negocio, esta sesión está diseñada para ser breve, concreta y directamente aplicable.

Únase a nosotros para aprender cómo ganar visibilidad en la actividad que más importa.

Regístrese para el seminario web ➜