Los cazadores de amenazas han discernido una nueva actividad asociada con un actor de amenazas iraní conocido como infy (también conocido como Príncipe de Persia), casi cinco años después de que el grupo de hackers fuera observado dirigido a víctimas en Suecia, los Países Bajos y Turquía.

«La escala de la actividad de Prince of Persia es más significativa de lo que anticipamos originalmente», dijo Tomer Bar, vicepresidente de investigación de seguridad de SafeBreach. dicho en un desglose técnico compartido con The Hacker News. «Este grupo de amenazas sigue activo, relevante y peligroso».

Infy es uno de los actores de amenazas persistentes avanzadas (APT) más antiguos que existen, con evidencia de actividad temprana que se remonta a diciembre de 2004, según un informe publicado por la Unidad 42 de Palo Alto Networks en mayo de 2016 y que también fue escrito por Bar, junto con el investigador Simon Conant.

El grupo también ha logrado permanecer esquivo y atraer poca atención, a diferencia de otros grupos iraníes como gatito encantador, FangosoAguay plataforma petrolera. Los ataques organizados por el grupo han aprovechado de manera destacada dos tipos de malware: un descargador y perfilador de víctimas llamado Foudre que entrega un implante de segunda etapa llamado Tonnerre para extraer datos de máquinas de alto valor. Se estima que Foudre se distribuye a través de correos electrónicos de phishing.

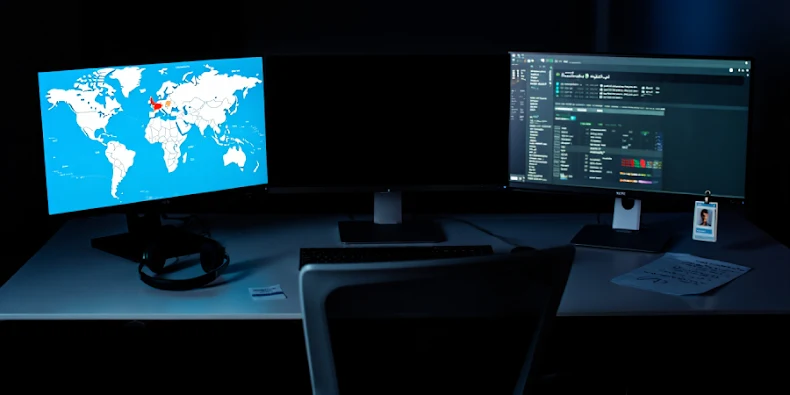

Los últimos hallazgos de SafeBreach han descubierto una campaña encubierta dirigida a víctimas en Irán, Irak, Turquía, India y Canadá, así como en Europa, utilizando versiones actualizadas de Foudre (versión 34) y Tonnerre (versiones 12-18, 50). La última versión de Tonnerre se detectó en septiembre de 2025.

Las cadenas de ataques también han sido testigos de un cambio de un archivo de Microsoft Excel con macros a la incorporación de un ejecutable dentro de dichos documentos para instalar Foudre. Quizás el aspecto más notable del modus operandi del actor de amenazas es el uso de un algoritmo de generación de dominio (DGA) para hacer que su infraestructura de comando y control (C2) sea más resistente.

Además, se sabe que los artefactos de Foudre y Tonnerre validan si el dominio C2 es auténtico descargando un archivo de firma RSA, que luego el malware descifra utilizando una clave pública y lo compara con un archivo de validación almacenado localmente.

El análisis de SafeBreach de la infraestructura C2 también descubrió un directorio llamado «clave» que se utiliza para la validación de C2, junto con otras carpetas para almacenar registros de comunicación y los archivos exfiltrados.

«Todos los días, Foudre descarga un archivo de firma dedicado cifrado con una clave privada RSA por el actor de la amenaza y luego utiliza la verificación RSA con una clave pública incorporada para verificar que este dominio es un dominio aprobado», dijo Bar. «El formato de la solicitud es:

'https://

También está presente en el servidor C2 un directorio de «descarga» cuyo propósito actual se desconoce. Se sospecha que se utiliza para descargar y actualizar a una nueva versión.

La última versión de Tonnerre, por otro lado, incluye un mecanismo para contactar a un grupo de Telegram (llamado «سرافراز», que significa «orgullosamente» en persa) a través del servidor C2. El grupo tiene dos miembros: un bot de Telegram «@ttestro1bot» que probablemente se use para emitir comandos y recopilar datos, y un usuario con el identificador «@ehsan8999100«.

Si bien el uso de la aplicación de mensajería para C2 no es infrecuente, lo notable es que la información sobre el grupo Telegram se almacena en un archivo llamado «tga.adr» dentro de un directorio llamado «t» en el servidor C2. Vale la pena señalar que la descarga del archivo «tga.adr» solo se puede activar para una lista específica de GUID de víctimas.

La empresa de ciberseguridad también descubrió otras variantes más antiguas utilizadas en las campañas de Foudre entre 2017 y 2020:

- Una versión de Foudre camuflada como Amaq News Finder para descargar y ejecutar el malware

- Una nueva versión de un troyano llamado MaxPinner que descarga la DLL versión 24 de Foudre para espiar contenidos de Telegram

- Una variación de malware llamada Deep Freeze, similar a Amaq News Finder, se utiliza para infectar a las víctimas con Foudre.

- Un malware desconocido llamado Rugissement

«A pesar de la apariencia de haber desaparecido en 2022, los actores de amenazas de Prince of Persia han hecho todo lo contrario», dijo SafeBreach. «Nuestra campaña de investigación en curso sobre este prolífico y esquivo grupo ha resaltado detalles críticos sobre sus actividades, servidores C2 y variantes de malware identificadas en los últimos tres años».

La divulgación se produce como resultado del análisis continuo de DomainTools de Gatito encantador con filtraciones ha pintado la imagen de un grupo de hackers que funciona más como un departamento gubernamental, mientras ejecuta «operaciones de espionaje con precisión administrativa». El actor de amenazas también ha sido desenmascarado como detrás del Bastón de Moisés persona.

«APT 35, la misma máquina administrativa que ejecuta las operaciones de phishing de credenciales a largo plazo de Teherán, también dirigió la logística que impulsó el teatro de ransomware de Moses Staff», dijo la compañía. dicho.

«Los supuestos hacktivistas y la unidad cibernética del gobierno comparten no sólo herramientas y objetivos, sino también el mismo sistema de cuentas por pagar. El brazo de propaganda y el brazo de espionaje son dos productos de un único flujo de trabajo: diferentes «proyectos» bajo el mismo régimen interno de emisión de billetes».

Fuente