Los investigadores advierten que las vulnerabilidades críticas en los componentes del servidor React de Meta y Siguiente.js están amenazados por botnets y adversarios vinculados al Estado.

Los grupos de amenazas del nexo con China, rastreados como Earth Lamia y Jackpot Panda, intentaron explotar una vulnerabilidad rastreada como CVE-2025-55182 en React, pocas horas después de que se revelara la falla el miércoles, según una publicación de blog publicada el jueves por CJ Moses, director de seguridad de la información de Amazon.

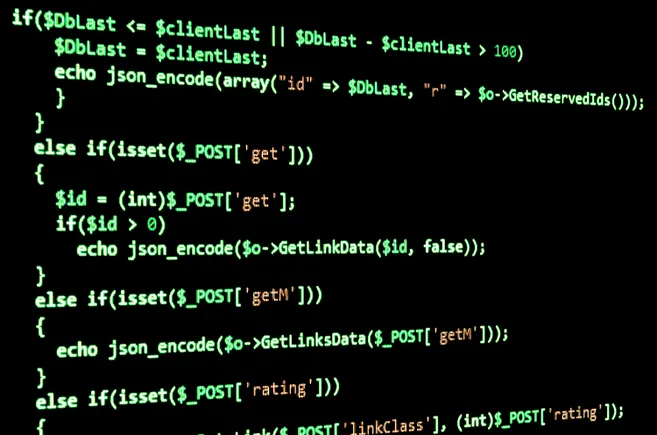

La vulnerabilidad, denominada React2Shell, habilita a un atacante no autenticado para lograr la ejecución remota de código debido a la deserialización insegura de las cargas útiles enviadas a los puntos finales de la función React Server.

Los investigadores de GreyNoise están informar intentos oportunistas, en su mayoría automatizados para explotar React2Shell, según una publicación de blog publicada el viernes. Están empezando a ver una lenta migración de la falla que se «agrega a Mirai y otros kits de explotación de botnets», según GreyNoise.

La Agencia de Seguridad de Infraestructura y Ciberseguridad agregó la falla a sus vulnerabilidades explotadas conocidas catálogo el viernes.

Investigadores de Palo Alto Networks dijo que casi 970.000 servidores ejecutan marcos modernos como reaccionar y Siguiente.jsy el riesgo es generalizado.

«Esta falla recién descubierta es una amenaza crítica porque es un exploit de clave maestra, que no logra bloquear el sistema, sino abusar de su confianza en las estructuras de datos entrantes», dijo Justin Moore, gerente senior de investigación de inteligencia sobre amenazas en PAN Unit 42. «El sistema ejecuta la carga útil maliciosa con la misma confiabilidad que el código legítimo porque opera exactamente como se esperaba, pero con entrada maliciosa».

El investigador de seguridad Lachlan Davidson reveló la vulnerabilidad a React el 29 de noviembre a través del programa Meta Bug Bounty. Reaccionar emitió un parche para la falla el miércoles e instó a los usuarios a aplicar actualizaciones inmediatas.

Fuente