Un ataque de ransomware en agosto contra el estado de Nevada se remonta a una intrusión en mayo, cuando un empleado estatal descargó por error una herramienta con malware de un sitio web falso. según un informe forense el estado publicó el miércoles.

Los funcionarios estatales se negaron a someterse a una demanda de rescate y recuperaron el 90% de los datos afectados después de un período de recuperación de 28 días. El estado tenía cobertura de seguro y acuerdos de proveedores negociados previamente, lo que influyó en la decisión de no pagar el rescate.

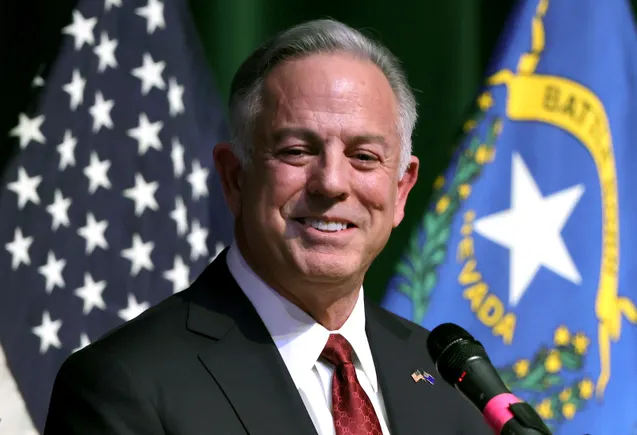

«El actor de la amenaza implementó un ataque destinado a desconectar los sistemas estatales y dejó una nota con instrucciones sobre cómo recuperar los sistemas y datos cifrados, en un intento de extorsionar al estado», dijo en el informe Timothy Galluzzi, director de información y director ejecutivo de la Oficina de Tecnología del Gobernador.

el ataque afectó a más de 60 agencias en todo el gobierno de Nevadaincluidos servicios críticos en el Departamento de Salud y Servicios Humanos, el Departamento de Vehículos Motorizados y el Departamento de Seguridad Pública.

El actor de amenazas, a quien el informe no identificó, obtuvo acceso a más de 26.400 archivos. Otros 3200 archivos quedaron expuestos en múltiples sistemas. El estado incurrió en alrededor de $1,3 millones en gastos relacionados con los costos de recuperación, ya que contrató a varias empresas importantes para ayudar a investigar y restaurar los servicios de la agencia, incluidas Mandiant, Dell, Microsoft DART, Palo Alto Networks, Aeris y otras empresas.

El ataque pone de relieve el creciente desafío para los gobiernos estatales y locales de mantener la resiliencia y continuar brindando servicios esenciales, incluida la respuesta de emergencia, la seguridad pública y la atención médica.

El empleado estatal descargó la herramienta el 14 de mayo, lo que desató una puerta trasera oculta en los sistemas informáticos del estado y permaneció activa hasta que Symantec Endpoint Protection la puso en cuarentena el 26 de junio.

El pirata informático instaló software de monitoreo remoto en varias cuentas estándar y privilegiadas y utilizó un protocolo de escritorio remoto para moverse a través de sistemas críticos y acceder a directorios confidenciales. Se robaron credenciales de 26 cuentas y se borraron registros de eventos para ocultar evidencia del movimiento no autorizado.

Durante el ataque del 24 de agosto, el actor de amenazas eliminó volúmenes de respaldo, implementó el ransomware y cifró máquinas virtuales.

La investigación no pudo encontrar ninguna “evidencia definitiva” de que los archivos se hayan extraído con éxito o de que se haya publicado información en un sitio de filtración, según un portavoz del estado. Sin embargo, se confirmó el robo de un expediente con datos de un ex empleado estatal y esa persona será notificada.

Fuente