El equipo de respuesta a emergencias informáticas de Ucrania (CERT-UA) advirtió sobre los nuevos ataques cibernéticos dirigidos en el país utilizando una puerta trasera llamada CabinEtrat.

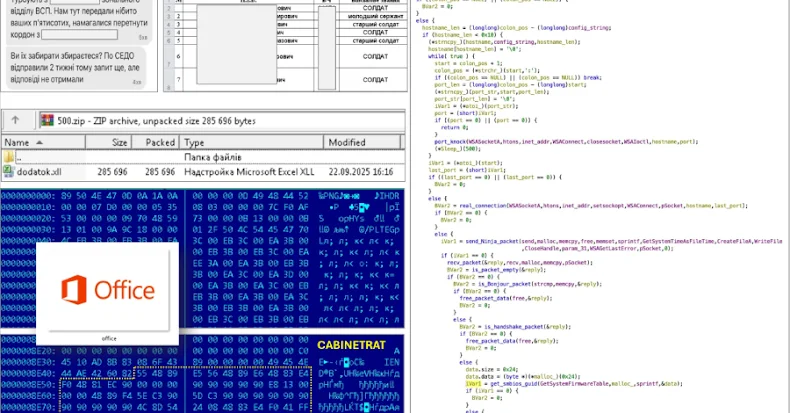

La actividad, observado En septiembre de 2025, se ha atribuido a un clúster de amenazas que rastrea como UAC-0245. La agencia dijo que vio el ataque después del descubrimiento de herramientas de software que toman la forma de Archivos xllque se refieren a los complementos de Microsoft Excel que generalmente se usan para extender la funcionalidad de Excel con funciones personalizadas.

Una investigación adicional ha descubierto que los archivos XLL se distribuyen dentro de los archivos ZIP compartidos en la aplicación de mensajes de señal, disfrazados como un documento sobre la detención de personas que habían intentado cruzar la frontera ucraniana.

El XLL, una vez lanzado, está diseñado para crear una serie de ejecutables en el host comprometido, a saber, un archivo EXE en la carpeta de inicio, un archivo XLL llamado «BasicExcelmath.xll» en el «%AppData%\ Microsoft \ Excel \ XlStart \» y una imagen de PNG llamada «Office.png».

Las modificaciones del registro de Windows se realizan para garantizar la persistencia del ejecutable, después de lo cual lanza la aplicación Excel («Excel.exe») con el parámetro «/e» («/incrustación») en modo oculto para finalmente ejecutar el complemento XLL. El objetivo principal de la XLL es analizar y extraer del código de shell del archivo PNG que se clasifica como CabinEtrat.

Tanto la carga útil XLL como el shellcode vienen con una serie de procedimientos anti-VM y anti-análisis para evadir la detección, incluida la verificación de al menos dos núcleos de procesadores y al menos 3 GB de RAM, y la presencia de herramientas como VMware, Virtualbox, Xen, Qemu, Parallels e Hyper-V.

Un trasero completo escrito en el lenguaje de programación C, CabinETrat está diseñado principalmente para recopilar información del sistema, una lista de programas instalados, capturas de pantalla, así como enumerar el contenido del directorio, eliminar archivos o directorios específicos, ejecutar comandos y llevar a cabo cargas/descargas de archivos. Se comunica con un servidor remoto a través de una conexión TCP.

La divulgación se produce días después de Fortinet Fortiguard Labs prevenido de ataques dirigidos a Ucrania al hacerse pasar por la Policía Nacional de Ucrania en una campaña de phishing sin archivo que ofrece Amatera Stealer y Pureminer para cosechar datos confidenciales y minería de criptomoneda de sistemas específicos.

Fuente