Los investigadores de seguridad cibernética han revelado detalles de dos vulnerabilidades de seguridad que afectan el firmware del controlador de gestión de la base de la base de supermicro (BMC) que podría permitir a los atacantes evitar pasos de verificación cruciales y actualizar el sistema con una imagen especialmente diseñada.

El vulnerabilidades de severidad mediaque se derivan de la verificación inadecuada de una firma criptográfica, se enumeran a continuación –

- CVE-2025-7937 (Puntuación CVSS: 6.6) – Una imagen de firmware elaborada puede evitar la lógica de verificación de firmware Supermicro BMC de Root of Trust (Putrefacción) 1.0 para actualizar el firmware del sistema redirigiendo el programa a una tabla falsa «FWMAP» en la región sin firmar

- CVE-2025-6198 (Puntuación CVSS: 6.4) – Una imagen de firmware diseñada puede evitar la lógica de verificación de firmware Supermicro BMC de la tabla de firma para actualizar el firmware del sistema redirigiendo el programa a una tabla de firma falsa («Sig_table») en la región sin firmar

El proceso de validación de imágenes llevado a cabo durante una actualización de firmware se lleva a cabo en tres pasos: recupere la clave pública del chip Flash BMC SPI, procese la tabla «FWMAP» o «SIG_Table» integrada en la imagen cargada de la imagen cargada, y calcule un resumen de hash criptográfico de todas las regiones de firmware de todas las «firmadas» de firmware, y verifique el valor de la firma contra el Digest HATH HAH HAH.

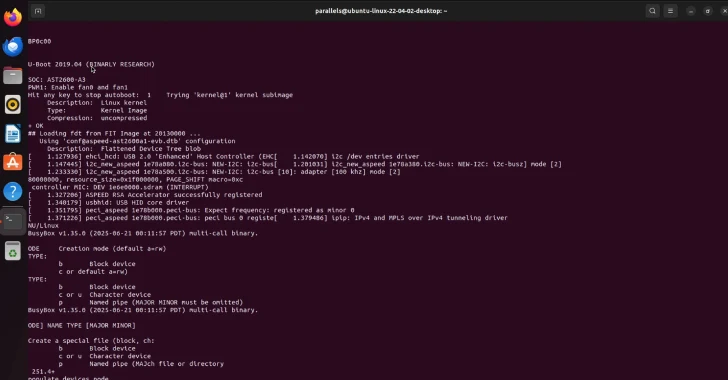

La compañía de seguridad de firmware Binarly, que se le ha acreditado el descubrimiento e informes de las dos deficiencias, dijo que CVE-2025-7937 es un derivación para CVE-2024-10237que era revelado por supermicro en enero de 2025. La vulnerabilidad fue originalmente descubierto por Nvidia, junto con CVE-2024-10238 y CVE-2024-10239.

CVE-2024-10237 es un «defecto lógico en el proceso de validación del firmware cargado, que en última instancia podría dar como resultado que el chip BMC SPI se refluste con una imagen maliciosa», investigador binarly Anton Ivanov dicho En un informe compartido con The Hacker News. «Este problema de seguridad podría permitir que los atacantes potenciales obtengan un control completo y persistente tanto del sistema BMC como del SO del servidor principal».

https://www.youtube.com/watch?v=26kctsgjoxs

«Esta vulnerabilidad demostró que el proceso de validación podría manipularse agregando entradas personalizadas a la tabla 'FWMAP' y reubicando el contenido firmado original de la imagen al espacio de firmware no reservado, lo que garantiza que el resumen calculado todavía coincida con el valor firmado».

Por otro lado, CVE-2024-10238 y CVE-2024-10239 son dos fallas de desbordamiento de pila en la función de verificación de imágenes del firmware, lo que permite a un atacante ejecutar código arbitrario en el contexto BMC.

El análisis de Binarly encontró que la solución para CVE-2024-10237 es insuficiente, identificando una vía de ataque potencial por la cual se puede insertar una tabla personalizada «FWMAP» antes de la original, que luego se usa durante el proceso de validación. Esto esencialmente permite al actor de amenaza ejecutar código personalizado en el contexto del sistema BMC.

Una mayor investigación sobre la implementación de la lógica de validación de firmware en la placa base X13SEM-F determinó una falla dentro de la función «Auth_BMC_SIG» que podría permitir que un atacante cargue una imagen maliciosa sin modificar el valor de digestación hash.

«Una vez más, como todas las regiones utilizadas para el cálculo de resumen se definen en la imagen cargada en sí (en 'Sig_table'), es posible modificarla, junto con algunas otras partes de la imagen, por ejemplo, el núcleo, y mover los datos originales al espacio no utilizado en el firmware», dijo Ivanov. «Esto significa que el Digest de datos firmados aún coincidirá con el valor original».

La explotación exitosa de CVE-2025-6198 no solo puede actualizar el sistema BMC con una imagen especialmente elaborada, sino también moverse por la función de seguridad BMC ROT.

«Anteriormente, informamos el descubrimiento de la clave de prueba en los dispositivos Supermicro, y su PSIRT duplicó que la pudrición del hardware (raíz de la confianza) autentica la clave y no tiene impacto en este descubrimiento», dijo Alex Matrosov, CEO y jefe de investigación de Binarly, a The Hacker News.

«Sin embargo, una nueva investigación muestra que la declaración anterior de Supermicro no es precisa, y CVE-2025-6198 evita la ROT BMC. En este caso, cualquier fuga de la clave de firma afectará a todo el ecosistema. Reutilizar la clave de firma no es el mejor enfoque, y recomendamos al menos rotar las claves de firma por línea de productos. Basado en los incidentes anteriores como los incidentes anteriores como los incidentes anteriores como los incidentes anteriores. Pkfail Y la fuga de la clave de la protección de botas Intel, la reutilización de las claves de firma criptográfica podría causar un impacto en toda la industria «.

Fuente