Amazon dijo el viernes que marcó e interrumpió lo que describió como una campaña de agujero de riego oportunista orquestada por los actores APT29 vinculados a Rusia como parte de sus esfuerzos de recolección de inteligencia.

La campaña utilizó «sitios web comprometidos para redirigir a los visitantes a la infraestructura maliciosa diseñada para engañar a los usuarios para que autorizar los dispositivos controlados por los atacantes a través del flujo de autenticación del código de dispositivo de Microsoft», el director de seguridad de la información de Amazon, CJ Moses, dicho.

Apt29, también rastreado como BlueBravo, Ursa Cloed, Cozylarch, Cozy Bear, Earth Koshchei, ICECAP, Midnight Blizzard y los Dukes, es el nombre asignado a un grupo de piratería patrocinado por el estado con vínculos con el Servicio de Inteligencia Extranjera (SVR) de Rusia.

En los últimos meses, el actor prolífico de amenaza ha sido vinculado A los ataques que aprovechan los archivos de configuración del protocolo de escritorio remoto malicioso (RDP) para dirigirse a las entidades ucranianas y exfiltrar datos confidenciales.

Desde el comienzo del año, se ha observado el colectivo adversario adoptando varios métodos de phishing, incluidos Phishing del código del dispositivo y Phishing de unión de dispositivopara obtener acceso no autorizado a las cuentas de Microsoft 365.

Tan recientemente como junio de 2025, Google dicho Observó un clúster de amenazas con afiliaciones a APT29 armando una característica de la cuenta de Google llamada contraseñas específicas de la aplicación para obtener acceso a los correos electrónicos de las víctimas. La campaña altamente dirigida se atribuyó a UNC6293.

La última actividad identificada por el equipo de inteligencia de amenazas de Amazon subraya los continuos esfuerzos del actor de amenaza para cosechar credenciales y reunir inteligencia de interés, al tiempo que afilaba su tradición.

«Este enfoque oportunista ilustra la evolución continua de APT29 al escalar sus operaciones para lanzar una red más amplia en sus esfuerzos de recolección de inteligencia», dijo Moses.

Los ataques involucraron a APT29 que comprometieron varios sitios web legítimos e inyectan JavaScript que redirigió aproximadamente el 10% de los visitantes a dominios controlados por actores, como FindCloudflare[.]com, que imitaban las páginas de verificación de Cloudflare para dar una ilusión de legitimidad.

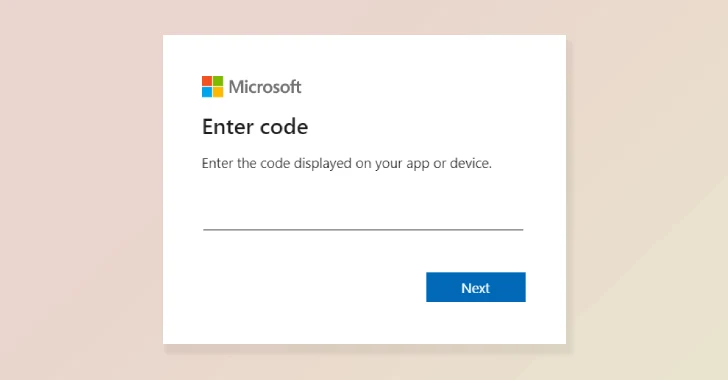

En realidad, el objetivo final de la campaña era atraer a las víctimas a ingresar un código de dispositivo legítimo generado por el actor de amenazas en una página de inicio de sesión, otorgándoles efectivamente acceso a sus cuentas y datos de Microsoft. Esta técnica fue detallado por Microsoft y Volexity en febrero de 2025.

La actividad también es notable por incorporar varias técnicas de evasión, como la codificación de Base64 para ocultar el código malicioso, establecer cookies para evitar redirecciones repetidas del mismo visitante y cambiar a una nueva infraestructura cuando se bloquea.

Amazon le dijo a The Hacker News que no tiene información adicional sobre cuántos sitios web se comprometieron como parte de este esfuerzo y cómo se piratearon estos sitios en primer lugar. El gigante tecnológico también señaló que era capaz de vincular los dominios utilizados en esta campaña con infraestructura previamente atribuida a Apt29.

«A pesar de los intentos del actor de migrar a una nueva infraestructura, incluido un traslado de AWS a otro proveedor de la nube, nuestro equipo continuó rastreando e interrumpiendo sus operaciones», dijo Moses. «Después de nuestra intervención, observamos que el actor registra dominios adicionales como CloudFlare.RedirectPartners[.]com, que nuevamente intentó atraer a las víctimas a los flujos de trabajo de autenticación del código de dispositivo de Microsoft «.

Fuente